因为装修而分手,一个失败中年男性的自白长文

在一个中年论坛,女主发帖因为装修和男主分手

男主看到之后正面回应如下:

- 背景:

我与 Just1n 因兴趣结识于南京,2018年中秋;保持恋爱关系至2021年7月;Just1n 描述客观部分属实,我来补充下背景与细节;

我生于苏北农村家庭,自小成绩还可以,初中报送本地最好的高中,高考失利去了一所北方985,然后本校保研;父母对我的印象一直还是骄傲的,认为我是同龄人中比较优秀的;但他们并不知道,我是属于毕业前后混的比较差的,硕士毕业于劝退天坑专业,当时本科是有机会转专业的(排名前n%),但当时抱着科研报国的思维一条路走到黑;硕士时才发现自己因为各种原因欠缺了太多成为了优秀科研工作者的素质与基础知识,赶紧跑了;(客观说我们专业生源是很好的,无奈所里的老师忙着捞钱,基本毫无指导,自己并没有意识到这点及时脱坑);毕业后在一个国企度日,虽然挣扎了调换不同的岗位,但工资是很低的,依然买不起房,差得很远很远;Just1n 之前在一个待遇很高的职位(申明恋爱初期我并不知道),公司也算高大上。 Just1n父母在她大学时离异,我以为大学人格也成熟了,应该没啥影响;还是大意了,父母关系的影响都是从小开始的;我们从未同居;

- 发展:

我与 Just1n 相识的时候是我寻求突破的时候,当时处于深度自我怀疑的低谷,因而在南京散心;之前学校里女的真的没几个,最好看的院花放到南方也就是中上水平,蹉跎蹉跎一直没有恋爱经历,高中的时候喜欢过一个女生,后来我也告诉 Just1n了,她说这个不算;说实话,回首我们相识的经历,都不单纯;我那时候因为想谈个恋爱试试,所以那晚牵起了手; Just1n 我说不好,大概率差不多;

我们确认关系很快也就不到半个月,我还第一次体会到了男女之事; 中间也是有个小插曲,我怀念之前见过几面试图表露心迹的在校女生,正好她过来,我请吃了个饭;被 Just1n 发现了;但我行得正,啥事儿没有发生;

很难说,谁喜欢谁多一些。从前以为我喜欢多一些,后来发现真正内心处并没有那么喜欢;起初时,Just1n脾气是很暴躁的,我以为我是好脾气,但相处发现自身也很冲动;只是表面上和不亲近的人基本无情感波动;有次我约会迟到,被劈头盖脸的数落;拖延一直是我的毛病,也一直被嫌弃这一点——不守时; 真诚道歉,确实是我的老毛病;

我们的相处很是反复。当然快乐是有的,但真的是少数;记得住的大多是多次濒临关系破裂的边缘;

3.节点:

0)确定关系后的一个多月,我记不清因为什么,可能是一个朋友的撺掇,可能是相处并不融洽,可能是面对一些无法改变的距离,打了退堂鼓,我说了一次分手;Just1n吓唬我说我命不好,只有和她在一起才能好一些,还威胁拿我照片做诅咒;后来也不记得怎么好的,反正我心结打开了,不再介怀一些事情;

1)恋爱两三个月的某天,下班我事先没有说就跑到 Just1n 的公司去找她(没有用接,因为没车,就是一起吃饭之类的安排),但是 Just1n 暴跳如雷,非常生气的说,下次再来公司找我直接分手! 我当时是很懵的,没想到谈了几个月女朋友是这样的态度;原来不是惊喜而是惊吓;直接感受就是我丢她人了,她根本不喜欢我; 我冷静想想 也许自古渲染宣传的爱情也是骗人的,也就继续处了;但这个芥蒂一直在心里,以至于几年后这依然是我第一个想到的事件;

2)又某次,朋友聚会,是她朋友,但我也因某次集体活动结识了的,都在群里组织,我就去了;六七个人,旁人并不知道我与她在谈恋爱;当时没啥,结束后回去时,她板着脸,继而大发雷霆,说人家哪有一对对来的?! 自此我知道原来我不光不能出现在同事面前,也不能出现在她朋友面前;从此没有参与过,我不认识她的任何一个朋友同事;

3)大概大半年后,她母亲来看她,邀请我去她住处吃饭;受宠若惊呀,这第一次见未来丈母娘可不得好好对待!拾到一番,拎着一些礼就上门了;但接下来我就震惊了,她妈边炒着菜,边骂着她sibisibi的,我一时没搞明白,但气氛是知道的,是不欢迎我的;我送的东西,他妈妈也是这个不要那个不要,这是第二次我思考是否要继续下去;

4)疫情时,我们更是聚少离多;疫情前,周末她要参加集会,要去保养按摩,要去外地求神拜佛,基本一个月见2次都很正常;疫情一来,直接小半年没见过;每次她来看我都是办事顺路,基本都是我去找她;

疫情前我邀请她和她妈妈去我家里做客,她和她妈或当面或私下或有意或无意地“哎呦我们是城里人,我没去过乡下”的鄙夷之色,我就再也没提过;一副小市民的作派,可你家也不是啥大户人家呀;

5)一年多后,Just1n在眼红她待遇的亲人的撺掇下,去了另外一个城市,回到了她亲人口中的“温暖的集体”;当时她踌躇不定,问我,我说你想好你现在拥有的,不是你能力带来的,迟早还回去;但我依然表示尊重她的决定,并说如果你那边安顿下来,我可以去你那里;

6)后期充斥太多次鸡毛蒜皮小事吵架,难以计数,就说今年某次;我带着奶茶去找她,一起做晚饭吃;进门我开始打下手,她一句:你洗碗啊; 炒了几下又是一句你记得洗碗;从中间到最后吃饭一直是记得你洗碗,不少于七八次;我也不记得为啥我当时就怒了,我直接说不吃回去了;走到半路我想起来处了也两年了,忍了就回去了敲门;此举最后被解读为我为了不洗碗,躲出去,等洗完了又回来了;Just1n,早早就规划好了以后的生活,在她口中她赚钱多,有能力,不能又赚钱又洗碗,最好家务我要勤做;最后沟通一起做,可动不动就在平时戳我不干家务,懒,和他爸爸一样坏;在她眼里她爸爸就是不做家务的,最后离异;我不勤快,没有眼力见是天大不能容忍之事;

4.矛盾:

自认在这段感情里我没有对不起她,一我是真心的;二 虽然经济不如她,但在钱上我没有亏欠她;三 我从来没有在情感或者性关系上背叛;四 我在她多次难处时都给予了尽力支持;

说到性,我们大概进行了屈指可数的几次,一开始是 因为宗教信仰,我理解;之后是因为 好女孩儿不能婚前性行为,我想了想也能接受;最后说生病了,要治病,这我更不能落进下石,肯定理解呀; 现在我也不知道啥情况,反正自 2019年 5月至今我未与 Just1n 做爱;期间忍不住时都是色情网站解决的;

某次我去她那边看她,她说手机卡、空间不够,我就说我帮你清理下,大头肯定是微信,我就清理了,结果赫然看到聊天记录头几个有个陌生男的,我点开清理详情,里面有些裸露器官的照片,看了下时间就在我们确立关系四五个月后;我当时看到,是震惊的;不光因为Just1n在我面前表现得贞洁烈女,更是因为我内心竟然没什么愤怒,那时候我隐约知道,我其实没那么爱;她当时被发现后,一口咬定是腾讯数据错误,打了一下午的投诉电话,表现得非常激动,我一看别弄出事儿,就翻篇了;后来发现那个男的不过是个长相丑陋、打着宗教名目招摇撞骗的垃圾是后话了。

说到支持,Just1n 是个很喜欢听信别人话的人,一旦听进去就是雷打不动,就变成了自己的原则;在家一条龙,在外一条虫;之前她与别人产生了经济纠纷是我帮她要回来的;在她离开高薪岗位每个月拿最低收入标准的时候,我也是尽力接济;在她被人骗,我打着电话千叮咛万嘱咐不能轻举妄动的时候,她的好朋友一句你试一试嘛,差点直接损失证据;

我当然有问题;前面说的拖延,一直没改;答应给她写专利,因为没抽出时间也没写;直接被她斥责为骗子;平时也不运动,周末没事儿就是睡觉;她天天说我懒,说我不上进,『你这么懒是不行的,没有前途,一定要运动』

自认我工作时还是很努力的,我他妈有段时间天天晚上下班自学到一两点,你天天回去看爱奇艺,我就懒了? 这一点我非常接受不了。

你换公司,最热的天我帮你找房子,从上午一直到晚上,拍了几十上百的照片视频,做成 iCloud相册分享给你,你看了直接劈头盖脸这里拍的不仔细,这里看不清,拍的什么呀,一点不仔细没有责任心,你看人家男朋友拍的... 我微信一般不绑卡,我说我跑了一天了,你转个50给我吃面,你妈看到了直接说 朋友都没有这样的,根本不是朋友,没意思;我他妈刚转你几千块接济你,跑了一天我吃你碗面怎么了?

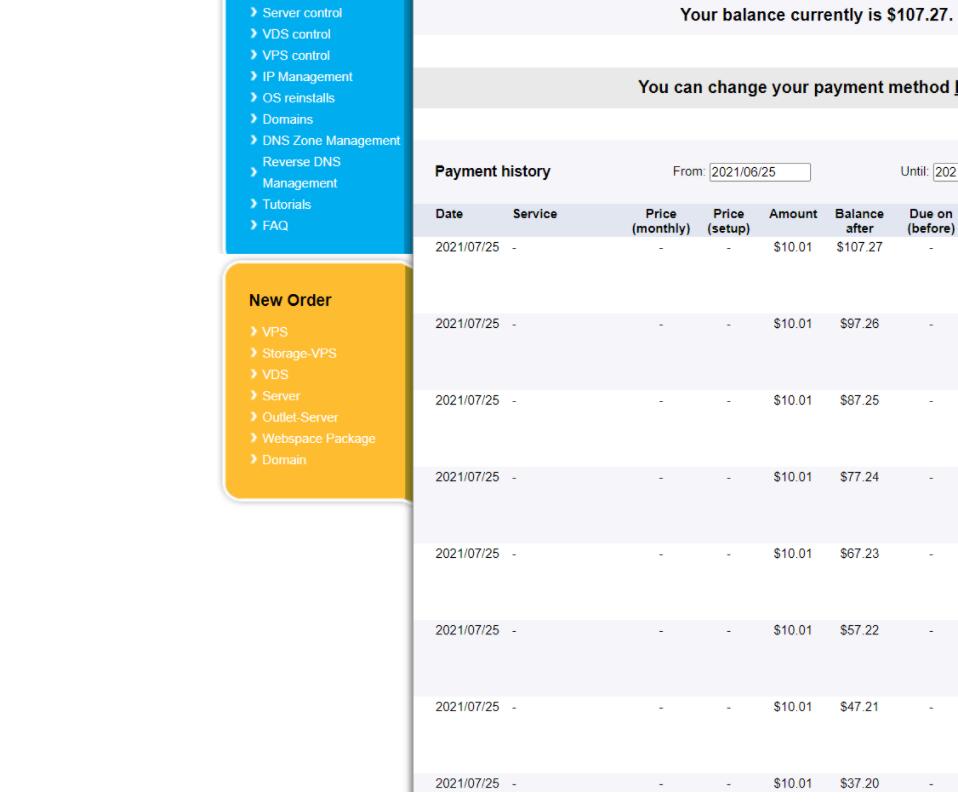

我是没钱,大的地方给不了你;但在我力所能及的地方,我能帮你提升就去做,我不欠你的,相反你经济上亏欠我;你的笔记本、手机、显示器、nuc电脑、耳机airpods、细节到科学路由,谁给你整的?

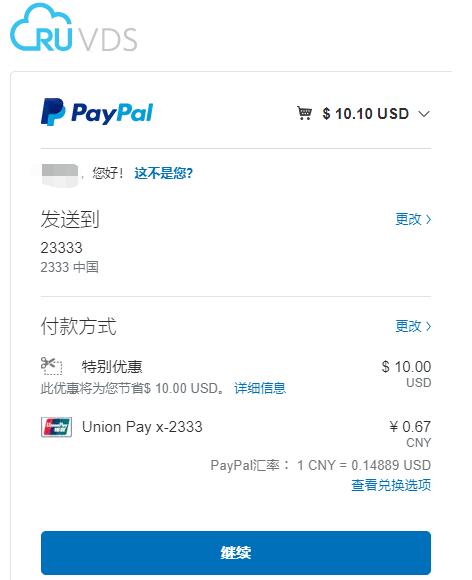

你因为公积金的问题,和你妈两周就定了买房,这是你婚前财产,我从来没说什么,因为我知道我心底是亏欠你的;你天天拿嘴上说,谁谁谁朋友老公 同事老公 如何如何;后来我妈呢谈好,我承担装修,还谈好 每个月我付一半的房贷和两人的日常生活费,我从来没说要产权加名字啥的,房子始终是你的,因为我确实亏欠你;还畅想以后我宽裕了,家里要是拆迁,就买个学区房;相关情况我也告知我爸妈了;

5.装修:

回头看,装修我把我家里人请来弄确实非常不明智,可以说很错误; 花的钱一点不少,但做的很不好;亲戚手艺确实不行,当我父母看出来的时候,也想找个借口停下来回去了;亲戚自认做了人情,在谈论具体装修方案的时候对你态度不好,我当时也没想到你心里很不舒服;

你一直认为装修期间几次矛盾是装修引起的,我给你仔细分析几次,我这里再分析一遍:

第一次,我拉了个群,我父母去建材市场买材料,为了省几十块运费,自己用共享单车一点点弄回来的,当时下雨,他们发了群里;你觉得心里很不舒服,父母恩情还不了;我也知道父母累,但我理解不了你的想法;

我爸妈知道他们无法在经济上帮我什么,就多出点力,拍到群里给我们看,意思他们确实出力了,甚至潜台词就是 『你也别怪我们,没能帮助你们买房』;你说你心里受不了要让他们走,连这个机会也不给他们;而且当初 让他们来,你是同意的;正干的热火朝天,现在你要他们立马停下当周就回去,这不是打人脸么? 你共情能力一直几乎为零,你理解不了; 那时我只怪我自己没有能力;你更怪我父母事事征询你的意见,要得到你同意,因为他们知道这是你的房子呀,结果你说要是请外面施工队,你就轻松了,基本不用管,现在太麻烦;

第二次,我和你约着晚上去装修处看看,有什么网上要买的,进度如何;我因为加班去晚了,你到的早,谁知你一进门就要找我妈谈话;当然当时我不在,双方的描述我都无法全部采信;我妈说你一进门,谁也不打招呼,没有一声叫长辈的话,就说阿姨你来我们谈一下;一进门就开始控诉我对你多么不好,我整天惹你生气,抓屁扔给你闻,没有钱,工资低,你的表妹没你漂亮没你有才华都嫁给了富二代,不用工作;你妈妈不喜欢我;亲戚做的不好,水平不知道怎么样;你高贵的朋友家祖传御用的装修师傅多好多好... 我不懂你说这些的的动机是什么,后来你说你家就是这样,你妈找你奶奶去投诉你爸爸,让他改正;那现在你爸爸改正到哪里去了?

当时我妈就哭了,我理解她,她是预见我以后没有好日子过了,伤心落泪;也是在亲戚前没有脸面,受了委屈;

当然你的思维与普通人不共通,你理解不了;当时你发微信和我说,气氛不对,立马想走; 回去就开始想心思,让我父母和亲戚尽快走,你的理由是熟人装修肯定会有很多矛盾,现在走好;我说你等于患有腿疾,就要把腿锯了;

第三次,你私信发给我说,我父母说房子是男方也出钱了,出了一百万(我推测是和楼下邻居说的);我真的不知道这个事情,你向我发难,质问我“这是否就是你爸妈要的面子”,是否“亲戚装修对你态度不好,是因为不知道是你买的房”,是否“你就不要面子”;我说你直接找他们,就在那个装修讨论群里;我当时是惊讶无措的,房子这个事情是我亏欠你,是我和我父母的软肋;本来前期矛盾快要缓和了,我当时真的是气血上涌,甚至不知道生谁的气,自己的,父母的,还是你的? 我当时删掉了你的联系方式,解散了那个装修群,删除你是我让我妈删的;不光是因为在即将矛盾缓和的时候又将无法调节,更多的是我知道自己以后再也无法面对你;后续我没问我父母当时情况,他们的电话我没有接;我妈发了微信给我说,难道要把“这是Just1n买的房” 贴在门口么? 我理解他们脆弱的虚荣心,很是情况很可能是,在邻居aggressive的探问下他们真的撒谎了;我替他们向你说对不起,可除了口舌之快,房子难道法律上就不是你的了么?

我父母并不是普通画像的农民;在我很小的时候,家里就买了彩电;我爷爷带着我爸和我叔叔办了一个电子报警器厂(八九十年代),后来我也不清楚为啥没办下去,但我童年条件是非常好的,比大多数城里孩子好得多;后来我父亲经历了好几次生意失利,最近10年又沉迷互联网金融,被骗光了几乎所有积蓄,以及人生最后一次东山再起的时机;我母亲甚至在走投无路的情况下亲信了qq上的外汇盘,自己的私房钱全部没有了;他们青年和中年过的很潇洒很体面,而近十年的打击曾让我母亲一度想投河自尽;我的爷爷在50年代肄业于南京师范大学,原因是当时爷爷家里兄弟姊妹9个,他把平时自己的口粮票省下来卖给同学,后来被人举报,肄业到南京某单位工厂成为一名工人;后来又因为身体、其他我不知道的原因回乡;二十七八岁的时候,因为兄弟纷争,入赘到我奶奶家,拒绝乡村学校的邀请,在村办厂做外勤工作;我奶奶是抱养的,她经常会为了哪家孩子出门上学了而掉眼泪;奶奶据说是亲生父母婚外所生,爸爸后来跑到上海,最后留在了上海,前些年也去世了;妈妈不知道是谁;年轻时候,奶奶颇有热情,干过妇女主任,幼儿园老师;不过晚年爷爷奶奶日子和农村其他人并没啥差异,甚至更不好; 五六年前,爷爷快80岁了,依然骑着自行车去镇上给我叔叔的家电门面看店;部分是出于缓解子女压力,部分因为当时家庭外难导致的矛盾氛围(我父亲失势多年后,母亲与二叔家渐渐有了矛盾);因为城乡结合部车辆很多,最后出了车祸,脑出血撒了一地;我第一次见到血液是浓稠的;我很少求人,那时我的一个高中同学家是院长,我哽咽得求他安排好的医生救救我爷爷,那是我第一次求人,我也忘不了,只是对他说大恩不言谢;开颅手术是成功的;但ICU每天高昂的费用,依然超出了二叔的心理预期(父亲也出了部分钱,大头是二叔垫付的,肇事者抓到了但按照交警协商的赔偿只有二十万元),二叔老婆开始不同意了,爷爷转出icu后来在家里修养;可是谁也不知道的是,脑部手术最危险的是术后护理,最后爷爷死于肺部炎症感染并发多器官衰竭;我记得那年冬天,爷爷意识已经清醒了,甚至在暖冬下我还将他的毛笔清洗出来,让他练习失去大范围活动能力的右肢;爷爷的毛笔字很好,年轻时私塾里练过,甚至直到中年依然会去买名帖练习;我见过他买的《三希堂法帖》,也见过他剪裁收集的报刊上的好字;我时常回想,我小时候成绩好,并不是因为父母买的那些启蒙读物,和母亲陪伴讲解,而是爷爷在无声之间,言行身教给予我的对于文化的尊崇;

爷爷走的时候,我不怪谁,我恨我自己;近十多年,我没有快乐过,包括与你恋爱的时候,我的底色也是悲伤的;最终我甚至接受了“世界是苦”的认知,变成了悲观主义者;那些快乐的时光也不过是灰蓝底色上的一点明艳色彩;

奶奶在爷爷出事的那一天,正在附近的工地上做着重体力活;如今年纪大了,还是哪里有短工就做个半天,不过是除草,捡拾垃圾之类的;在我外出上学的那些年里,我记得爷爷七十多岁还在给附近工厂看门,甚至给车间里做过技术咨询,和厂长技术人员讨论化学副反应技术问题;我妈也言语中透露过在附近大宾馆里做过一段时间清洁工作,后来便不做了;父亲有个从小玩到大的朋友,几十年前新疆发了大财,搞房地产;初中时,父母想讨个差事,父亲朋友说让我爸妈去新疆工地,一年包吃住,父母当然没去;也不好说什么,近些年人情也淡薄了;

他们不是光伟正的人,但是我的血脉亲人,“亲族之荫,余人不及也”! 而我是他们的精神慰藉,是他们以及这个家惨淡经营几十年最亮的光;所以Just1n无法理解为什么我母亲哭了,你不是在控诉男友的差劲,而是在摧毁她内心最重要的光明;

也许真的如你之前吓唬我说的,我一生命运坎坷悲惨,无财无官;但我不会放弃;

6总结:

你说你是装修分手的,我不认同;很多人分手的借口是“性格不和”;对于我们来说这真的不是借口;

就当我对不起你,之前那些转账,装修买的家电都不要了,你留着;

不敬、不爱、不适合。